Для работы с данными командами потребуются права администратора ( запуск от имени администратора).

Получить список теневых копий можно с помощью команды:

vssadmin List Shadows

Для удобства работы с результатами вывода утилиты, можно воспользоваться их перенаправлением в файл:

vssadmin List Shadows > C:\shadows\vsslist.txt

Результаты выполнения команды будут записаны в текстовый файлvsslist.txtв каталогеshadowsдискаC:. Каталогshadowsдолжен быть создан, например, командойmd c:\shadows.

Пример отображаемой информации:

vssadmin 1.1 - Программа командной строки для администрирования службы теневого копирования томов

(C) Корпорация Майкрософт (Microsoft Corportion), 2001-2013.

Содержимое для ID набора теневых копий: {85d65d2b-c18a-43f1-8a61-d208b395e21b}

Содержит 1 теневых копий на время создания: 23.10.2015 15:42:45

ID теневой копии: {8dfdb88c-bc94-47af-911b-e334a51da328}

Исходный том: (C:)\\?\Volume{6ef5aa79-4005-11e5-830b-806e6f6e6963}\

Том теневой копии: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1

Размещающий компьютер: win10

Обслуживающий компьютер: win10

Поставщик: "Microsoft Software Shadow Copy provider 1.0"

Тип: ClientAccessibleWriters

Атрибуты: Сохранение, Доступно клиентам, Без автоматического освобождения, Разностная, Восстановлен автоматически

Содержимое для ID набора теневых копий: {3262820f-aa3f-490b-bf44-f17378699272}

Содержит 1 теневых копий на время создания: 27.10.2015 10:01:52

ID теневой копии: {fd90cbbe-f365-44c3-be5a-d331ebcc5185}

Исходный том: (C:)\\?\Volume{6ef5aa79-4005-11e5-830b-806e6f6e6963}\

Том теневой копии: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2

Размещающий компьютер: win10

Обслуживающий компьютер: win10

Поставщик: "Microsoft Software Shadow Copy provider 1.0"

Тип: ClientAccessibleWriters

Атрибуты: Сохранение, Доступно клиентам, Без автоматического освобождения, Разностная, Восстановлен автоматически

В данном примере, имеется информация о наличии 2-х теневых копий, созданных службой теневого копирования в среде Windows 10, и их имена томов:

Том теневой копии: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1

Том теневой копии: \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2

Зная имена томов, можно подключить их в каталог, напримерC:\shadowsкомандойmklink:

mklink /D C:\shadows\shadow1 \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\

mklink /D C:\shadows\shadow2 \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy2\

Чтобы не набирать вручную имена томов, можно воспользоваться копированием их из текстового файла, полученного перенаправлением вывода командыvssadmin( C:\shadows\vsslist.txt )

Обратите внимание на наличие символа\после имени тома, поскольку ссылка должна создаваться на каталог (параметр командной строки/D)

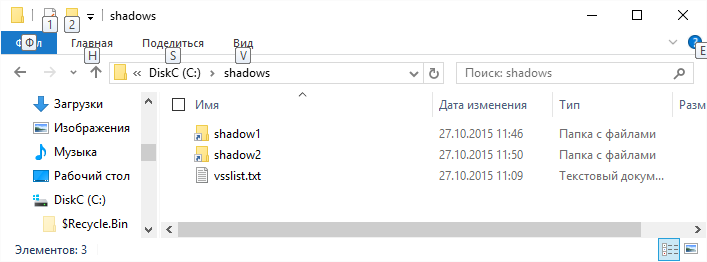

После выполнения этих команд, в каталогеC:\shadowsпоявятся подкаталогиshadow1иshadow2содержащих данные теневых копий. Можно из командной строки перейти в проводник Windows:

explorer C:\shadows

Изображение стрелки на ярлыках указывает на то, что это не реальные каталоги файловой системы, а символические ссылки. Дальше, с данными теневых копий можно работать, как с обычным (но защищенным от записи) каталогом файловой системы.

Процесс подключения теневых копий можно немного упростить с помощью командного файла, следующего содержания:

@echo off chcp 1251 C: If not exist C:\shadows md c:\shadows vssadmin List Shadows > C:\shadows\vsslist.txt FIND /N C:\shadows\vsslist.txt "\\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy" > C:\shadows\listshadows.txt If exist C:\shadows\shadow1 rd C:\shadows\shadow1 mklink /D C:\shadows\shadow1 \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopy1\ start explorer C:\shadows

Данный командный файл должен запускаться от имени администратора. При его выполнении создается каталогC:\shadows, сохраняется вывод командыvssadminв файлеC:\shadows\vsslist.txt, командаFINDвыделяет из полученного файла только те строки, которые содержат имя теневой копии, и записывает результат в файлlistshadows.txtкоторый можно открыть в блокноте, или с помощью редактора WorPad, затем командойmklinkсоздается символическая ссылкаC:\shadows\shadow1на том первой теневой копии и запускается проводник, открывающий папкуC:\shadows\.

При необходимости, можно подключить нужную теневую копию, командой:

mklink /D C:\shadows\shadowN \\?\GLOBALROOT\Device\HarddiskVolumeShadowCopyN\

ГдеNпринимает значение номера копии. Копия с наибольшим номером – наиболее свежая. Дату создания каждой копии можно посмотреть в выводе командыvssadmin

Командаmklinkне может создать новую ссылку, если указанное в параметрах имя уже существует. Для удаления символьной ссылки можно использовать командуRD:

rd C:\shadows\shadow1– удалить символьную ссылкуshadow1

Использование теневых копий томов для восстановления файлов с помощью Recuva.

Скачать программу для восстановления файловRecuvaс официального сайта сомпании Piriform

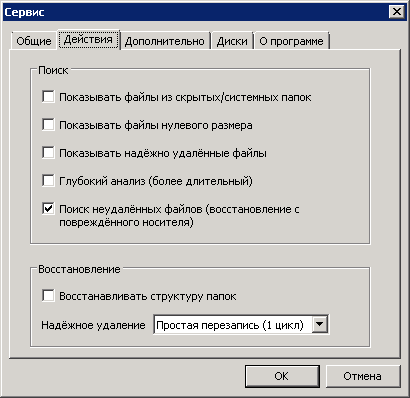

Важной особенностьюRecuvaявляется возможность восстановления файлов из теневых копий томов, автоматически создаваемыми службой теневого копирования Windows. Теневые копии утилита интерпретирует как обычные логические диски, примонтированные к текущей системе. Для отображения теневых копий, нужно включить данный режим –Настройки…–Диски– установить флажокПоказывать теневые копии. При восстановлении файлов можно выбрать из списка дисковых устройств либо конкретную теневую копию, либо все, существующие в системе на данный момент времени. В настройках программыДействиядолжен быть установлен флажокПоиск неудаленных данных (восстановление с поврежденного носителя).

После завершения анализа, нужно найти файл для восстановления, который имеет состояниеНе удалено. Таким образом, мы будем восстанавливать неудаленныйфайл, а файл,сохраненный в снимкефайловой системы. Теневых копий, в зависимости от версии Windows, размера дисковых томов, и системных настроек теневого копирования, может быть до 64 шт. И каждая из них может быть источником восстановления для утилиты Recuva, казалось бы, безвозвратно утерянной информации. Но место на диске, отводимое теневым копиям томов ограничено, поэтому, при необходимости, система удаляет наиболее старые из них без каких-либо действий со стороны пользователя. По этой причине, пострадав от действий вируса-шифровальщика, не стоит надолго откладывать восстановление информации из существующих на данный момент снимков. По крайней мере, можно сначала скопировать файлы из теневых копий на сменный носитель, а затем уже приступать к прочим способам восстановления зашифрованных файлов. В противном случае можно не только не добиться их расшифровки, но и потерять возможность восстановления предыдущего содержимого.

Использование стороннего ПО для доступа в теневым копиям томов.

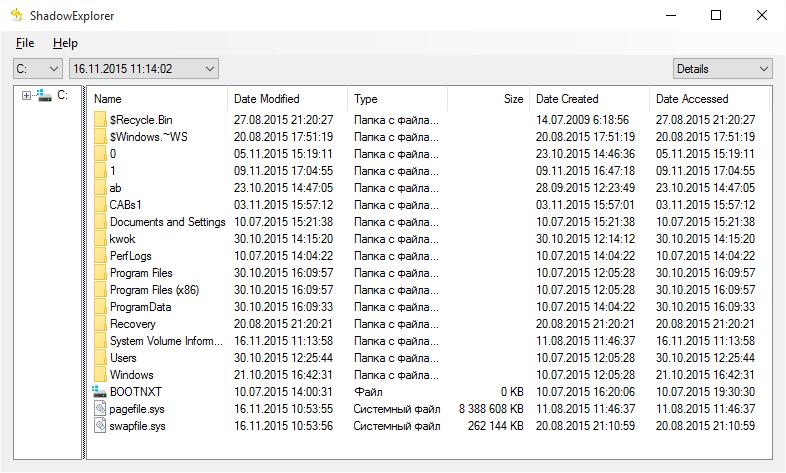

Существует программное обеспечение, облегчающее доступ пользователей домашних компьютеров к данным теневых копий, как например, ShadowExplorer.

Программа позволяет выбрать диск и любую из соответствующих ему теневых копий. Данные отображаются так же, как в стандартном проводнике. Пользователь имеет возможность выбрать нужный файл или каталог и с помощью контекстного меню, вызываемого правой кнопкой мышки, экспортировать его в нужное место, например, на флэшке.

Скачать ShadowExplorer можно на странице загрузкиофициального сайта ShadowExplorer.com

Программа распространяется в двух вариантах – Installer, устанавливаемом в системе стандартным образом, и Portable, переносимом.

Вероятность восстановления зашифрованных вирусом данных.

Авторы вредоносных программ постоянно работают над тем, чтобы затруднить самостоятельное восстановление данных, зашифрованных вирусом. При заражении системы принимаются меры для того, чтобы удалить теневые копии или сделать их непригодными для восстановления данных. Эта задача очень легко решается, если вирус работает в среде пользователя с правами администратора при отключенной технологии контроля учетных записей пользователейUAC. В качестве примера приведу алгоритм действий реального вируса-шифровальщика, выполняющегося в системе со стандартными настройками безопасности в контексте учетной записи пользователя, обладающего правами администратора.

В большинстве случаев, заражение системы происходит при открытии вложенного в электронное письмо файла. Первая ошибка, допущенная пользователем – сам факт открытия такого файла. Даже если текст письма довольно правдоподобен, существует возможность просмотра заголовка письма, по которому легко установить достоверность отправителя.Как определить поддельное письмо электронной почты.Тема заражения компьютера через почтовые вложения стара, как компьютерный мир, но тем не менее, остается актуальной, и большинство заражений происходят именно таким образом. В данном конкретном случае, вложенный файл представлял собой архив, содержащий сценарий на языке JavaScript, обеспечивающий загрузку с сервера злоумышленников основного тела вируса и выполнение его в контексте учетной записи текущего пользователя. Исполняемый файл вируса имеет случайное имя и копируется в папку документов пользователя. Пример свойств вирусного процесса, полученный с помощью Far Manager:

Module: famojv.exe Full path: C:\Users\user\Documents\famojv.exe File version: 0.17.19.20 Description: Homecomings Latched Embarrassments PID: 2296

В первую очередь, вирусный процесс попытался удалить все теневые копии системы, выполняя команду:

“C:\Windows\System32\vssadmin.exe” Delete Shadows /All /Quiet

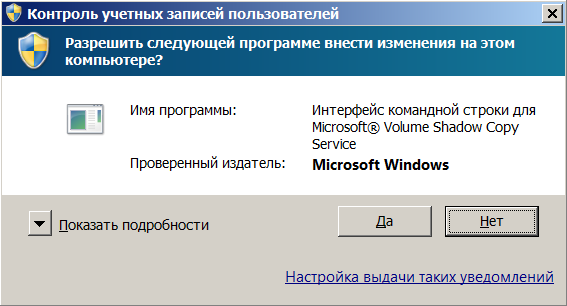

В тех случаях, когда вредоносная программа выполняется в контексте учетной записи с административными правами и отключен механизм контроля UAC, теневые копии будут успешно удалены, и пользователь этого даже не заметит. При включенном контроле учетных записей UAC, отобразится оповещение системы безопасности: